CSPMで実現する、AWS環境の継続的な設定監視とリスク管理とは

クラウド利用が一般化するなか、企業のセキュリティリスクは年々高まっています。特にAWSでは、設定変更が日常的に行われる一方で、その妥当性を継続的に確認できていないケースも少なくありません。

こうした背景から、クラウド環境の設定状況を継続的に可視化・評価する「CSPM(Cloud Security Posture Management)」の考え方が重要視されるようになりました。AWSでは、CSPMを実現する仕組みとして、AWS Security Hub CSPMが提供されています。

本記事では、AWSにおけるCSPMの考え方とSecurity Hubの役割を整理し、クラウド環境のセキュリティをどのように可視化・運用すべきかを解説します。

目次

1. AWS Security Hub CSPMとは

AWS Security Hub CSPMとは、AWS環境における設定状態を継続的に評価し、セキュリティ上のリスクを可視化するための仕組みです。本章では、まずCSPMの基本的な考え方を整理したうえで、AWSにおいてAWS Security Hub CSPMがどのような役割を担っているのかを解説します。

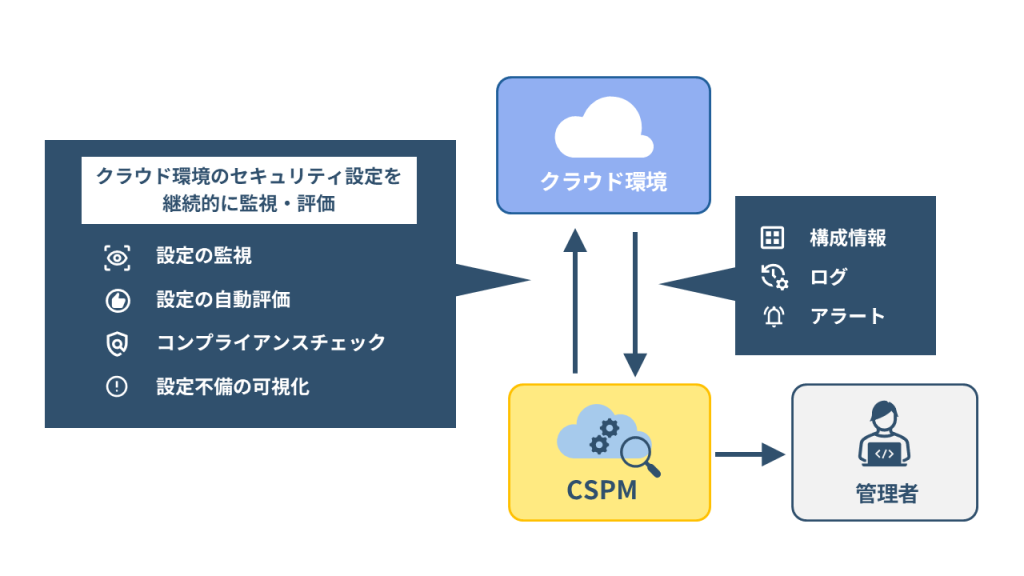

CSPM基本概念

CSPM(Cloud Security Posture Management)とは、クラウド環境における設定状態を継続的に監視・評価し、セキュリティ上のリスクを可視化するための考え方です。クラウドではリソースの追加や設定変更が頻繁に行われるため、設計時点では問題がなくても、運用のなかで意図せず設定不備が生じやすくなります。

CSPMの目的は、こうした変化を前提に、セキュリティ水準を継続的に把握することです。具体的には、IAM権限、ネットワーク設定、ストレージの公開状態などを対象に、設定内容を自動的に評価します。単発の診断ではなく、設定変更を継続的に監視し、問題を早期に検出する点が特徴です。

特に中堅・中小企業では、セキュリティ専任の担当者が不在で設定確認が属人化するケースも多く、CSPMは運用負荷を抑えながらセキュリティを維持するための基盤となります。

AWSにおけるCSPMとしての位置づけ

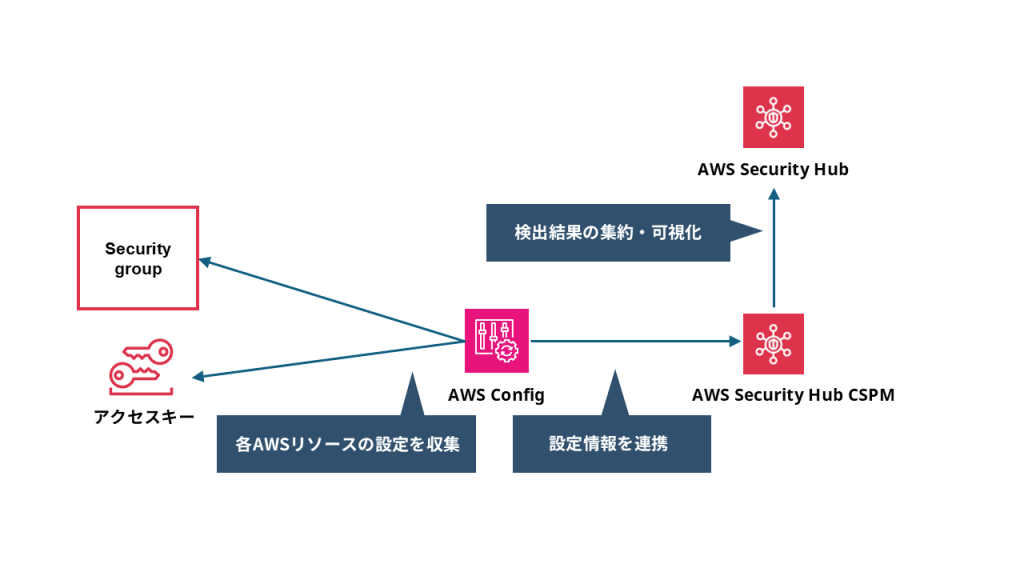

AWSでは、AWS Security Hub CSPMとAWS Security Hubが役割を分担することでCSPMを実現しています。AWS Security Hub CSPMは、AWSリソースの設定内容をセキュリティ業界標準やAWSのベストプラクティスに基づいて評価し、設定不備やリスクの検出を担うのが主な役割です。

一方、その検出結果はAWS Security Hubに連携され、他のAWSセキュリティサービスの情報と合わせて集約・可視化されます。これにより、専用のCSPMツールを別途導入することなく、AWS環境全体のセキュリティ状態を一元的に管理できます。

2. AWS Security Hub CSPMの仕組みと主な機能

AWS Security Hub CSPMは、AWS Configが収集・記録するAWSリソースの設定情報や各種セキュリティ検出データをもとに評価を行い、設定不備やリスクを検出します。ここでは、その基本的な動作と、実運用で重要となる主な機能について整理します。

AWSリソースの設定内容を自動でチェック

AWS Security Hub CSPMは、IAM、ネットワーク、ストレージなどのAWSリソースを対象に、設定内容を自動的にチェックします。人手による棚卸しや確認作業を介さず、AWS環境の状態を常時評価できる点が特徴です。この自動化により、設定変更のたびに確認作業を行う負荷を大幅に削減できます。

AWSのベストプラクティスやセキュリティ標準に基づき評価

評価は、AWSが定めるベストプラクティスや一般的なセキュリティ標準に基づいて実施されます。これにより、担当者の知識や経験に依存せず、一定の基準で設定の妥当性を判断できるのがメリットです。セキュリティ設計に不安がある環境でも、最低限押さえるべきポイントを体系的に確認できます。

設定不備を検出結果として可視化

設定不備やリスクが検出されると、その内容は検出結果として一元的に集約されます。どのリソースにどのような問題があるのかを即座に把握できるため、属人的な判断に頼らず、客観的に状況を確認できます。

重要度別にリスクを整理

検出されたリスクは重要度に応じて分類されます。すべての項目に同時対応する必要はなく、影響の大きなリスクから優先的に着手できるため、限られた運用リソースでも効率的な対策を講じることが可能です。

複数AWSアカウントをまとめて管理

複数のAWSアカウントを利用している場合でも、検出結果はAWS Security Hubに集約され、アカウントを横断したセキュリティ状態を把握できます。これにより、環境全体を俯瞰した効率的な管理体制を構築できるでしょう。

設定変更を継続的に監視

AWS環境では設定変更が日常的に行われます。AWS Security Hub CSPMは、こうした変更を前提に継続的な評価を行い、新たに生じたリスクを迅速に検出します。単発の診断ではなく、運用のなかでセキュリティ状態を高く維持するための仕組みとして機能します。

3. AWS Security Hub CSPMで検出できるリスク例

AWS Security Hub CSPMは、設定不備や運用ルール逸脱といった「起こりやすいリスク」を継続的に検出する仕組みです。ここでは、中堅・中小企業のAWS環境において特に発生しやすいリスクの具体例を整理します。

IAMの過剰権限やMFA未設定

AWSの IAMでは、利便性を優先して広範な権限を付与したまま運用されるケースが少なくありません。AWS Security Hub CSPMは、管理者権限の過剰付与や、AWS IAMユーザーに対する多要素認証(MFA)の未設定などをリスクとして検出します。こうした状態は、万が一認証情報が漏洩した際に被害を拡大させる要因となります。

Amazon S3やAmazon EBSの公開・暗号化設定不備

Amazon S3バケットの意図しない公開設定や、Amazon EBSの暗号化未設定は、情報漏洩につながりやすい典型的なミスです。AWS Security Hub CSPMは、公開状態や暗号化設定の有無をチェックし、セキュリティ上の問題点を可視化します。設定変更時に見落とされがちなリスクを自動的に把握できる点がメリットです。

セキュリティグループの過剰開放

AWSセキュリティグループでは、トラブルシューティングや一時対応のために広い通信許可を設定し、そのまま放置されるケースが少なくありません。AWS Security Hub CSPMは、不要に広いポート開放や全開放に近い設定を検出し、ネットワークレベルのリスクとして提示します。

ログ・監査設定の抜け漏れ

AWS CloudTrailやAWS Configなどのログ・監査設定が不十分な場合、不正アクセスや設定変更が発生した際の事後追跡が困難になります。AWS Security Hub CSPMは、こうした監査基盤の設定不備を検出し、可視性不足というリスクを明らかにします。

運用ルール逸脱による潜在リスク

設計時に定めたセキュリティルールが、運用のなかで守られなくなることもよくある課題です。AWS Security Hub CSPMは、継続的な評価を通じて運用ルールからの逸脱を検出し、潜在的なリスクとして提示します。これにより、問題が顕在化する前に是正のきっかけを得ることが可能です。

4. AWS Security Hub CSPMを導入するメリット

AWS Security Hub CSPMの導入は、単にセキュリティリスクを検出するだけでなく、AWS環境の運用全体を効率化する効果をもたらします。実運用の観点から得られる主なメリットを見ていきましょう。

AWS環境全体のセキュリティ状態を一目で把握できる

AWS Security Hub CSPMによる検出結果はAWS Security Hubに集約され、環境全体のセキュリティ状態を俯瞰できます。個々のAWSリソースやAWSアカウントを個別に確認する手間が省け、どこにどのようなリスクがあるのかを把握しやすくなります。状況を定量的に捉えられるため、属人的な判断に頼らない管理が可能です。

属人化しがちな設定確認作業を自動化できる

従来、設定確認や棚卸しは担当者の知識や経験に依存しやすく、作業の属人化が避けられない課題でした。AWS Security Hub CSPMは設定内容を自動的に評価するため、個人のスキルに左右されることなく確認作業を実施できます。担当者の異動や退職に伴う運用リスクの抑制も期待できるでしょう。

AWSアカウント増加・運用拡大に耐えられる

事業拡大に伴いAWSアカウントやAWSリソースが増加すると、手作業による管理には限界が生じます。AWS Security Hub CSPMは、複数のAWSアカウントを横断して評価・可視化できるため、環境が拡大しても一貫したセキュリティ管理を維持できます。将来的なスケールを見据えた運用基盤として有効です。

監査・セキュリティレビュー対応の工数削減

監査やセキュリティレビューの際には、設定状況の説明や証跡の提示が求められます。AWS Security Hub CSPMを活用すれば、評価結果をもとに現状を説明できるため、調査や資料作成にかかる工数を削減可能です。定期的な内部レビューの効率化にもつながります。

インシデントや障害の未然防止につながる

設定不備は、情報漏洩やサービス停止といった重大なインシデントを引き起こす原因になりかねません。AWS Security Hub CSPMはリスクを早期に検出し可視化することで、問題が顕在化する前の対処を可能にします。結果として、インシデントや障害の未然防止につながり、事業継続性の向上に寄与します。

以上のようなメリットはあるものの、AWS Security Hub CSPMは、設定不備を継続的に検出・可視化する仕組みであり、攻撃の兆候検知や、検出結果の重要度判断・初動対応そのものを自動で完結させるものではありません。そのため、Amazon GuardDutyによる脅威検知やAmazon Inspectorによる脆弱性管理、運用ルールに基づく対応判断と組み合わせた運用設計が重要となります。

5. AWS Security Hub CSPMの導入と運用

AWS Security Hub CSPMは比較的シンプルな手順で導入できる一方、運用設計を意識しなければ十分な効果を得られません。ここでは、導入から運用に至るまでの重要なポイントを整理します。

AWS Security Hub CSPMの導入手順概要

AWS Security Hub CSPMは、AWSマネジメントコンソールから有効化することで利用を開始できます。初期設定では、評価対象となるAWSアカウントやリージョンを選択し、セキュリティ標準を有効化する流れです。

設定完了後は、AWSリソースの評価が自動的に実行され、検出結果がAWS Security Hubに集約されます。導入直後は多くの検出結果が表示されることが一般的であり、まずは全体像を把握することが重要です。

AWS Security Hub CSPMの料金体系

AWS Security Hub CSPMは、利用量に応じた従量課金で提供されます。主な課金対象は、セキュリティチェックの実行回数や検出結果の取り込み、自動化ルールの評価回数などです。これらはAWSアカウント数やリソース数、利用する標準に応じて変動します。

セキュリティチェックはAWS Configの設定情報をもとに実行されますが、AWS Security Hub CSPMの利用に伴って有効化されるAWS Configルールについては追加料金が発生しません。そのため、小規模な環境でも導入しやすく、段階的なコスト管理を実現可能です。

AWS Security Hub CSPMの運用設計

運用において重要なのは、すべての検出結果に即時対応しようとしないことです。検出結果は重要度別に整理されるため、影響度の高いリスクから優先的に対応する運用が現実的です。定期的なレビューと対応ルールを定めることで属人化を防ぎ、AWS Security Hubと連携した形で継続的な改善につなげられます。

6. まとめ

情報漏洩リスクは業種や規模を問わず、中堅・中小企業にとっても日常的な経営リスクとなっており、単一のツール導入だけで完全に防げるものではありません。AWS Security Hub CSPMによる設定評価に加え、脅威検知や脆弱性管理の結果を踏まえ、検出内容の重要度を判断しながら継続的に改善していく運用体制を整えることが重要です。

こうした対応ルールの設計や運用体制の構築には、専門的な知識や経験が求められる部分も少なくありません。そのため、自社だけでの対応に不安を感じている場合は、外部の専門サービスを活用することも有効な選択肢となります。

ハートビーツの「SecureOps+」は、AWS Security Hub CSPMをはじめ、Amazon GuardDutyによる脅威検知やAmazon Inspectorによる脆弱性管理など、AWSの各種セキュリティ検知結果を統合的に活用し、一貫したセキュリティ運用を提供します。

検知結果に基づく緊急性の高い対応を24時間365日体制でお任せいただくことで、限られたリソースでも実効性のあるセキュリティ運用体制を構築できます。AWSのセキュリティ運用に課題を感じている企業様は、ぜひ一度ご相談ください。