可視化で終わらせない、リスク分析から自動対応までの実践ガイド

AWS Security Hubは、複雑化するAWSクラウド環境において、セキュリティ状況を一元的に可視化し、運用管理を支援するサービスです。

本サービスを正しく理解して活用することで、AWS環境でのセキュリティ監視の強化、脅威検出やインシデント対応の迅速化・高度化を実現できます。本記事では、AWS Security Hubの機能やメリット、他サービスとの連携方法、そして運用のベストプラクティスについて解説します。

目次

1. AWS Security Hubとは?

AWS Security Hubとは、AWS環境全体のセキュリティ状態を横断的に可視化・把握し、運用判断を支援する中核的なサービスです。

従来、このサービスは以下の2つの柱で構成されていましたが、後者のCSPMに特化した機能は、2025年6月のアップデートにより「AWS Security Hub CSPM」として独立した形で提供されるようになっています。

- 複数のセキュリティサービスからのアラート統合

- クラウド環境におけるセキュリティ体制管理(CSPM)

AWS Security Hub CSPMの詳細については、関連記事をご参照ください。

関連記事:AWS Security Hub CSPMとは?AWS設定リスクを可視化・管理する仕組みと運用ポイントを解説

なお、AWSのセキュリティに関する基本的な考え方や全体像については、以下の記事で解説しています。

関連記事:AWS環境に必要なセキュリティ対策とは?考え方から具体的なサービスまで

AWS Security Hubの概要

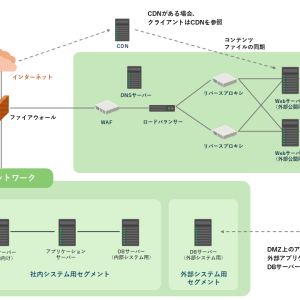

従来、セキュリティ担当者は複数のコンソールを個別に確認し、膨大なアラートを手動で関連付ける必要がありました。AWS Security Hubは、多種多様なセキュリティアラートをすべて一箇所に集約し、統一的な管理を可能とします。

本サービスの特長は、脅威、脆弱性、設定ミスを分析し、複数の検出結果を相関させることで、潜在的なリスクや攻撃につながり得る状況を可視化できる点にあります。2025年12月には「ほぼリアルタイムのリスク分析機能」が一般提供開始されるなど、現在も進化を続けているソリューションです。

AWS Security Hubの機能と仕組み

AWS Security Hubは、セキュリティ情報を効率的に処理し、ユーザーに実用的なインサイトを提供するための高度な機能を備えています。

セキュリティアラートの集約と標準化

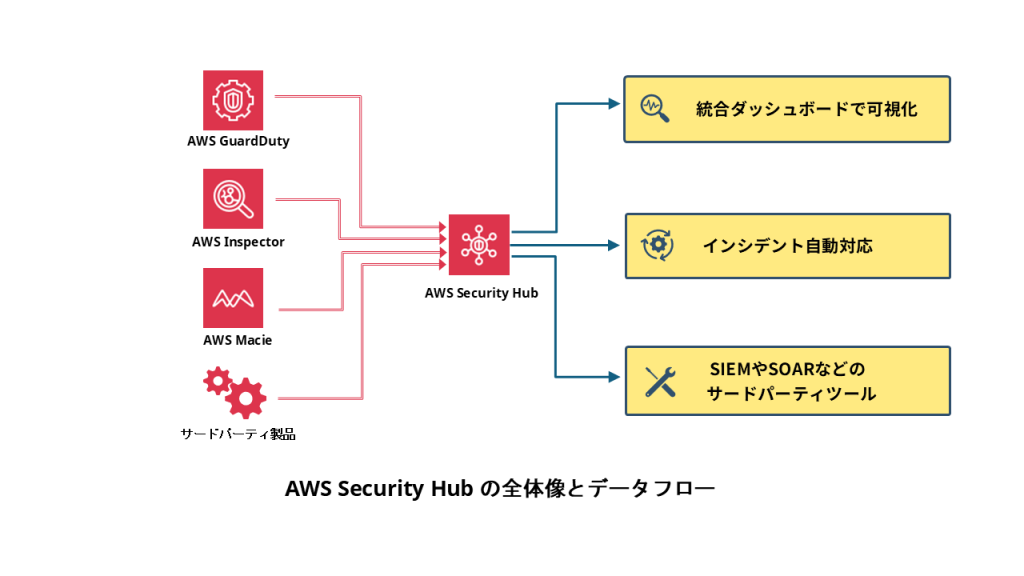

Amazon GuardDuty(脅威検出)、Amazon Inspector(脆弱性管理)、Amazon Macie(機密データ検出)など、複数のAWSセキュリティサービスやサードパーティ製品からのセキュリティアラートを、自動的に一箇所へ集約します。

各サービスから異なる形式で送られてくる情報は、業界標準のOCSF(Open Cybersecurity Schema Framework)形式に変換されます。この標準化は、単に形式の違いを吸収するだけでなく、SIEMやSOARといった広範なサードパーティツールとのシームレスな連携を可能にするものです。

セキュリティ状態の可視化

集約されたすべての情報は統合ダッシュボードに表示され、AWS環境全体のセキュリティ状態を一目で把握可能です。ほぼリアルタイムのリスク分析機能により、複数の検出結果が自動で関連付けられ、潜在的な攻撃経路が視覚化されます。

インシデント自動対応

Amazon EventBridgeなどとの連携により、特定の条件を満たす検出結果をトリガーとして、AWS Lambdaなどを介した設定ミスの自動修正といった、自動対応フローを構築できます。

2. AWS Security Hubのメリットとユースケース

AWS Security Hubがもたらす最大のメリットは、単なる情報集約にとどまらず、セキュリティ運用そのものを変革できる点にあります。

セキュリティ状態の一元化により管理工数を削減できる

AWS上の複数アカウントやリージョンにおけるセキュリティ情報を、単一のダッシュボードで一元管理できます。また、すべての検出結果がOCSF形式に標準化されているため、異なるサービスから届いたアラートであっても、一貫した基準で横断的な分析・評価が可能です。

こうした仕組みによって、各サービスのコンソールを個別に確認する手間と時間が大幅に削減され、運用担当者はより生産的なタスクに集中できます。

インシデント対応を迅速化・高度化できる

Amazon EventBridgeやAWS Lambdaとの連携による自動対応フローを活用すれば、検知から修復までの時間を劇的に短縮し、インシデント対応の迅速化と高度化を図れます。

【ユースケース:S3バケットのデータ漏洩経路の自動遮断】

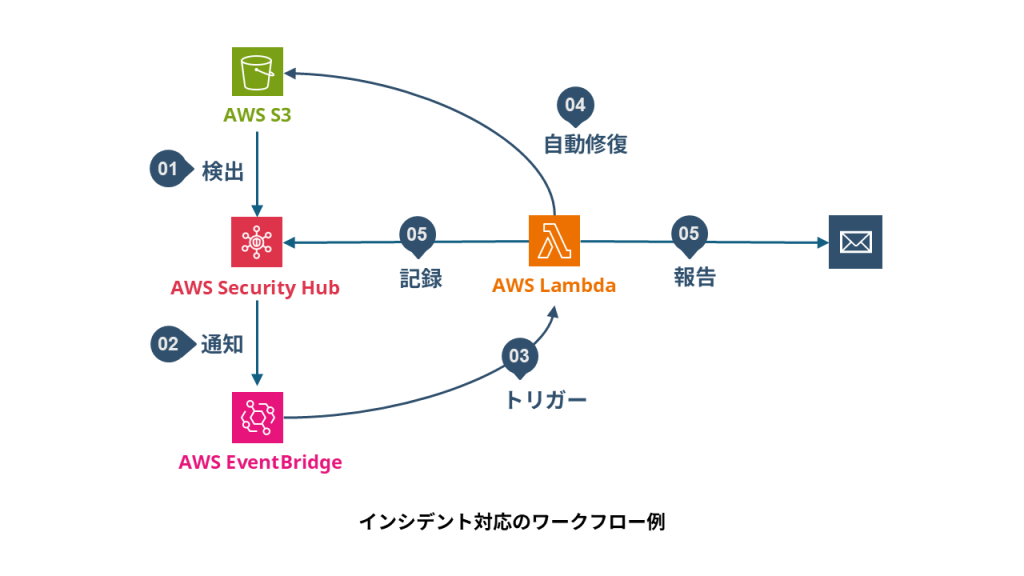

以下に、S3バケットが意図せず公開された場合にデータ漏洩経路を自動遮断するというユースケースを紹介します。

- 検出: セキュリティ基準に基づき、S3バケットの設定ミスが検出される。

- 通知: 検出結果が標準形式でAmazon EventBridgeに送信される。

- トリガー: 事前に設定したルールに基づき、AWS Lambda関数が起動される。

- 自動修復: AWS Lambdaが対象S3バケットのパブリックアクセス設定を即座に無効化し、漏洩経路を遮断する。

- 記録・報告: AWS Security Hubのステータスを「解決済み」に更新し、Slackなどへ対応完了を通知する。

セキュリティ運用体制を強化・標準化できる

AWS Security Hubは技術的なメリットだけでなく、組織全体のセキュリティ運用体制の強化と標準化にも大きく貢献するサービスです。

大量のアラートによって起こる「アラート疲れ」は、リスクベースの優先順位付けによって解決されます。チームは100件の個別アラートを受け取る代わりに、1件に集約されたコンテキスト豊富な検出結果を確認することで、限られたリソースを重要な脅威への対処に集中させられます。

また、継続的な自動チェックにより、組織全体のベストプラクティスを標準化し、セキュリティを意識した設計・運用を行う文化の醸成にもつながるでしょう。

3. AWS Security Hubの導入手順

ここでは、具体的な設定手順と一般的な設定項目、他のAWSサービスとの連携方法について解説します。

初期設定の手順

AWSマネジメントコンソールからAWS Security Hubのページを開き、「有効化」ボタンを押すことで利用を開始できます。

複数のAWSアカウントを運用している場合は、AWS Organizationsの特定アカウントを「委任された管理者」に指定し、そのアカウント上で有効化してください。これにより、全アカウントのセキュリティ状態を一箇所で効率的に管理できるようになります。

一般的な設定・監視項目

評価基準となるセキュリティ標準として、AWS Foundational Security Best Practicesを有効化することが推奨されます。さらに必要に応じて、CIS AWS Foundations BenchmarkやPCI DSSを追加します。

設定ミスに起因するセキュリティリスクは非常に高いため、以下の項目は一般的に優先度の高い監視対象です。

- IAM:ルートユーザーのアクセスキーが使用されていないこと。

- S3:パブリックな書き込み・読み取りが禁止されていること。

- EC2:管理ポート(SSH:22など)が全開放(0.0.0.0/0)しているセキュリティグループが存在しないこと。

連携された他サービスからの以下の検出項目は優先的に対応すべき重要な監視ポイントです。

- Amazon GuardDuty:「異常なAPIコール」や「悪意のある既知のIPアドレスからのアクセス」

- Amazon Inspector:CVSSスコアが9.0以上の重大な脆弱性

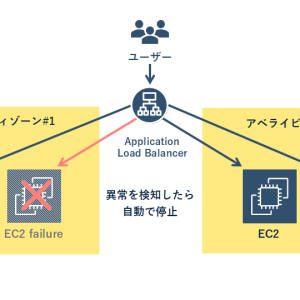

他のAWSサービスとの連携

複数のサービスを連携させることで、AWS Security Hubは複数のシグナルを相互に関連付け、より重大で優先度の高いリスクを判断しやすくなります。各サービスを有効にすれば基本的には自動で連携が開始される仕組みですが、連携を解除したい場合は各サービスの管理画面から個別に行う必要があります。

Amazon GuardDuty

不審なアクティビティをリアルタイムに検出し、トロイの木馬や不正APIコールなどの脅威情報を送信します。

AWS Security Hubコンソールの「設定」から「統合」を開き、Amazon GuardDutyの「検出結果をAWS Security Hubに送信」がオンになっていれば、正常に連携できている証拠です。

Amazon Inspector

EC2やAWS Lambdaの脆弱性、ネットワーク露出リスクを、CVSSスコアとともに集約可能です。Amazon GuardDutyと同様の手順で、設定画面から連携状況を確認できます。

Amazon Macie

S3内の機密データ漏洩リスクに関するアラートを一元管理します。こちらもAmazon GuardDutyと同様の手順で連携を確認できます。

AWS Security Hub CSPM

設定監査を行い、ベストプラクティス非準拠の情報をダッシュボードに反映します。他の脅威や脆弱性情報を、具体的な設定ミスと関連付けるための基礎情報を提供するうえで不可欠な情報です。

4. AWS Security Hubの料金体系

AWS Security Hubは、保護対象の「リソース数」に応じた料金モデルである「エッセンシャルプラン」を採用しています。

リソース数のカウント例

- 1 EC2インスタンス = 1 リソース

- 125 IAMユーザー、ロール = 1 リソース

これに加えて、エッセンシャルプランの利用を前提として、以下のアドオン(追加課金)を有効化できます。

- Amazon GuardDutyによる脅威分析プラン

- Amazon InspectorによるAWS Lambdaコードのスキャン

新規利用の場合、最初の30日間はエッセンシャルプランの機能を無料で使用可能です。最新の料金詳細やコスト試算の方法は、参考記事をご参照ください。

※参考:AWS Security Hub の料金

5. AWS Security Hub運用のベストプラクティス

AWS環境のセキュリティを維持するためには、脅威や設定ミスを迅速に検知し、影響度に応じた適切な対応ができる体制を整えるとともに、継続的な改善プロセスを構築することが重要です。

リアルタイムでの脅威検出の実行

Amazon GuardDutyやAmazon Inspectorとの連携を確実に有効化し、情報をリアルタイムに集約させましょう。その際、重要度が「CRITICAL」または「HIGH」の検出結果のみを通知や自動修復の対象に絞り込むことが重要です。

重要度の低いものを除外しておくことで、「本当に危険なときに確実に自動修復や通知が実行される」という、運用の信頼性を担保できます。なお、AWS Lambdaによる自動修復は、事前に十分な検証を行ってから導入することが大切です。

定期的な評価と改善

週次や月次など、セキュリティスコアの変動を定期的に確認しましょう。スコアが低下した場合は原因を特定し、担当チームに是正タスクを割り当てるプロセスを確立します。

また、業務上やむを得ない設定や許容可能なリスクについては「抑制」機能を用いて非表示にする、対応済みは「解決済み」に変更するなど、ダッシュボードを常にクリーンな状態に保つことが、真に対応すべき脅威に集中できる環境維持のコツです。

夜間・休日を含めた監視・対応体制の整備

AWS Security Hubによって脅威や設定ミスを迅速に検知できるようになっても、それを「いつ・誰が・どのように対応するか」が整理されていなければ、実際のリスク低減にはつながりません。

特に、サイバー攻撃や不正アクセスは、夜間や休日など、運用体制が手薄になりやすい時間帯を狙って発生するケースも少なくありません。そのため、重要な検出結果に対しては、24時間365日で対応できる体制を前提に運用設計を行うことが重要です。

例えば、以下のような観点で体制を整備しておくと、インシデント発生時の初動対応を安定させることができます。

- オンコール体制や当番制による一次対応フローの整備

- 自動対応と有人対応の役割分担の明確化

- エスカレーションルールの事前定義

こうした体制をあらかじめ構築しておくことで、対応プロセスを標準化し、属人的な判断や対応のばらつきを防ぎながら、インシデント対応の遅延や判断ミスを抑制することができます。

6.まとめ

AWS Security Hubは、単なる情報の収集場所ではなく、セキュリティリスクを分析し潜在的な脅威を可視化する強力なツールです。一元的な管理と自動分析を活用することで、脅威検出やインシデント対応の迅速化が期待できます。

一方で、検出できた脅威のなかには即時対応が必要なものも含まれますが、24時間365日の体制を自社で維持することは困難な場合も少なくありません。ハートビーツの「SecureOps+」 は、AWSの各種検知情報をもとに24時間365日の有人監視を行い、検知内容の精査と重要度判定、初動判断までを支援するサービスです。AWS Security Hubを「可視化」のための導入で終わらせず、実際の対応と運用改善につなげたい場合には、ぜひご相談ください。