こんにちは、事業基盤グループ情報セキュリティ担当の岩屋です。

今回は、ISMSを取得している企業で避けがちな2項目に対処した話を紹介します。前回投稿した「情報セキュリティマネジメントシステム(ISMS)認証取得までの取り組み」に続き、認証取得後の情報セキュリティ強化に関する活動をまとめました。

ISMS認証取得後の情報セキュリティ強化

ISMSは認証取得がゴールではなく、PDCAサイクルに沿って継続的に運用・改善することが求められます。情報セキュリティを取り巻く環境や脅威は常に変化するため、認証取得当初の運用が将来的にも有効であるとは限りません。そこで、弊社では認証取得後もさらなる情報セキュリティの強化を目指し、以下の取り組みを実施しました。

- BCP訓練の強化

- クラウドサービスアカウント管理の仕組み化

1. BCP訓練の強化

BCPとは、事業継続計画(Business Continuity Planning)の略称であり、自然災害やクラウドサービスの障害、個人情報漏えいなどのインシデントが発生した場合に、被害を最小限に抑え、事業を継続するための計画です。

「そのようなインシデントは自分の周りでは起こらないだろう」と考えがちですが、実際にはいつ発生しても不思議ではありません。いざという時に適切な連携を取り、対応できるよう、日頃からの訓練が重要です。防災訓練で火災が起きた場合を想定し、消火活動の訓練や避難経路の確認をするように、情報漏えいを想定し、報告先や報告手順を事前に訓練しておくことで、いざというとき冷静に行動できます。

具体的な実施内容

部署別に関連性の高いインシデントの例(以下に記載)を用意し、少人数制のワーキンググループ形式で訓練を実施しました。訓練を円滑に進められるよう、事前に参加者へBCPの重要性や目的をまとめた資料を共有しました。また、訓練当日はISMS事務局が進行を担当することで、参加者間の活発な議論が行えるよう工夫しました。

訓練は、インシデントが発生した際の初動対応から応急対応までの流れを中心に確認を行います。具体的には社内ドキュメントや報告手順の確認と被害拡大を防止する対応策について議論をしました。応急対応までの流れを確認した後に、当日の振り返りを行い、インシデントが発生した場合は速やかに報告することの重要性を再確認し終了となります。

【インシデントの例】

- PCがランサムウェアに感染した場合

- イベント参加中にPCを紛失した場合

- 提供しているサービスの顧客から、意図しないファイルの受信報告を受けた場合

- お客様から情報漏えいの疑いがあるとの報告を受けた場合

実施した気づき

自由な意見交換を通じて、対応手順や留意点を参加者全体で共有することができました。部署ごとに具体的なインシデントの例を用いたことで、実際の状況を想定した手順確認が可能となり、効果的な訓練となりました。 一方で、今回の訓練では初動対応や応急対応の実践的な行動は含まれておらず、対応力の強化には実践を伴う訓練も必要であることに気づきました。実践型の要素を加えることで、さらに実効性のある訓練になるよう、今後の訓練に反映していきます。

また、訓練中に実際の対応手順と照らし合わせながら進めたことで、手順の不備や曖昧な点に気づき、手順の継続的な見直しと更新の重要性を再認識する機会となりました。 インシデント発生時には迅速かつ的確な判断が求められるため、平時から実践に近い形で訓練を行うことが、組織全体の対応力向上につながるという重要な気づきを得ました。

2. クラウドサービスアカウント管理の仕組み化

弊社では業務上多くのクラウドサービスを利用しています。クラウドサービスの選定基準については前回の記事で触れていますので、今回はクラウドサービスのアカウントを適切に管理するための取り組みを紹介します。

弊社では独自のID管理システムでアカウントの管理をしています。APIやSCIMに対応したクラウドサービスはID管理システムに連携させ、アカウントの新規発行や削除を自動で行っています。しかし、APIやSCIMに対応していない多くのクラウドサービスではID管理システムが使えず、手作業でアカウントの管理を行うしかありませんでした。手作業の場合は作業の抜け漏れが発生しやすく、結果として不要な権限やアカウントが棚卸のタイミングまで残存し続け、情報漏えいのリスクが高まることが課題でした。

まずはアカウント管理を強化するため、ID管理用のSaaSサービスの検討を始めました。しかし、APIやSCIMの利用が前提になっているものばかりで、弊社のID管理システムの代替になり得ませんでした。

そこで、削除漏れを通知することを目的として、Google Apps Script(以下「GAS」)を活用し、アカウントを管理する仕組みを自前で構築することにしました。

具体的なアカウントの管理方法

まず、クラウドサービス別にアカウント情報を一元管理するスプレッドシートを作成します。次に、このシートを社内システムと連携させ、アカウントの新規発行と削除依頼をSlackに自動で通知する仕組みをGASで構築しました。

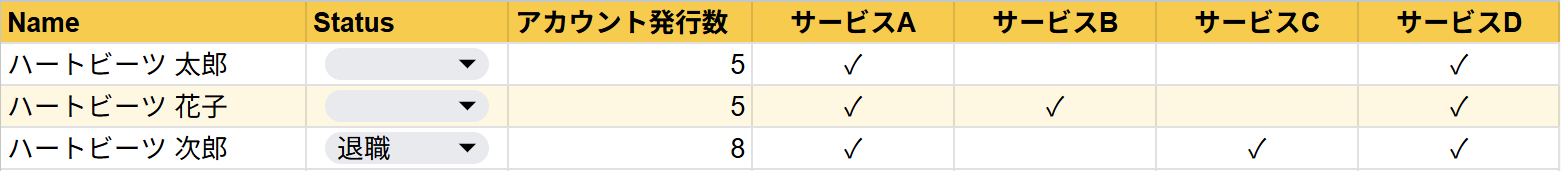

シート上の「ハートビーツ 次郎」さんの退職を例に、具体的な流れを解説します。

- 次郎さんが退職日を迎える

- 社内従業員の人事システム等の社員マスターデータから次郎さんのアカウントを削除する

- 次郎さんの退職をGASで検知し、 関連するアカウントをシートから収集し、サービスA,C,Dの担当者宛に削除依頼をSlackに通知する

- 通知を受けたクラウドサービスの担当者は、クラウドサービス上でアカウントを削除した後、シートから退職者のレコードを自身で削除する

- シート上のアカウント発行数が自動的に1つ減る

- シートの管理者は次郎さんのアカウント発行数が「0」になったことを確認できたら、シートから次郎さんの行を管理者が削除することで完了となる

このような仕組みを取り入れてアカウント管理の仕組みを半自動化したことで、アカウントの削除漏れがなくなり、セキュリティリスクを低減することができました。

おわりに

情報セキュリティはサイバー攻撃の進化など情勢に応じて、絶えず変化します。ISMS取得や維持が目的ではなく、企業の情報資産を適切に保護し利用することが本来の目的なので、目的を見失わずに情報セキュリティレベルを向上し続けるよう活動していきます。ISMS認証を取得されている方や、同じように情報セキュリティを担当されている方の参考になれば幸いです。